หากเพื่อนๆที่ทำงานอยู่ในสายโรงงานที่เป็นสายควบคุมแน่นอนว่าเพื่อนๆอาจจะคุ้นเคยกับระบบควบคุม SCADA ,PLC ที่เป็นระบบในยุคแรกเริ่มเดิมที ซึ่งในยุคปัจจุบันที่โรงงานอุตสาหกรรมในหลายๆ ที่ได้มีการพัฒนาและก้าวเข้าสู่โรงงานยุค 4.0, 5.0 แล้ว ซึ่งมีการเปลี่ยนระบบควบคุมสู่ระบบ Smart Factory และ Industrial IoT (IIoT)

ซึ่งเครื่องจักรส่วนใหญ่ในสายการผลิตไม่ได้ทำงานแบบ “แยกขาด” อีกต่อไป แต่เชื่อมโยงเข้ากับระบบควบคุมส่วนกลาง เช่น PLC, SCADA, DCS, และ Cloud Monitoring

แต่อีกหนึ่งภัยแฝงคือ เมื่อ “โรงงานอัจฉริยะ” กลายเป็นเป้าหมายของแฮกเกอร์ – นายช่างมาแชร์

แม้ Smart Factory หรือโรงงานอัจฉริยะช่วยเพิ่มประสิทธิภาพและลดต้นทุน แต่ก็เปิดช่องให้ “ประตูไซเบอร์” ให้ผู้ไม่หวังดีสามารถเข้ามาเปลี่ยนค่าควบคุม, ปลอมสัญญาณ, หรือสั่งหยุดการผลิตได้จากอีกฟากโลกและเรียกค่าไถ่ได้อีก

ซึ่งเหตุการณ์พวกนี้เกิดขึ้นจริงมากแล้ว!!! เช่น Stuxnet (2010) ที่แฮกระบบ Siemens PLC ในโรงงานยูเรเนียมของอิหร่าน ทำให้เครื่องเหวี่ยงในโรงงานนิวเคลียร์หมุนเร็ว–ช้าผิดจังหวะจนพัง เป็นตัวอย่างของการทำลายเครื่องจักรผ่านคำสั่ง PLC โดยตรง หรือเหตุการณ์ Ukraine Power Grid Attack (2015) แฮกเกอร์เข้าควบคุม SCADA ของโรงไฟฟ้าในยูเครน ทำให้ไฟฟ้าดับกว่า 200,000 ครัวเรือน เป็นกรณีศึกษาของการใช้ Remote Access ควบคุมระบบแบบเต็มรูปแบบ

แสดงให้เห็นว่า “ภัยไซเบอร์ในระบบอุตสาหกรรม (Industrial Cybersecurity)” ไม่ใช่เรื่องของฝ่าย IT เท่านั้น แต่เป็นเรื่องของฝ่ายวิศวกรรมและซ่อมบำรุง (Maintenance & Production Engineer) โดยตรง แล้วโรงงานของเพื่อนๆละครับมีใครรับผิดชอบเรื่องนี้แล้วรึยัง ?

หลักการทำงานของระบบ SCADA และ PLC

งั้นขอกลับมา Back to the basic กับระบบ SCADA และ PLC ว่าคืออะไรแบบสั้นๆนะครับ

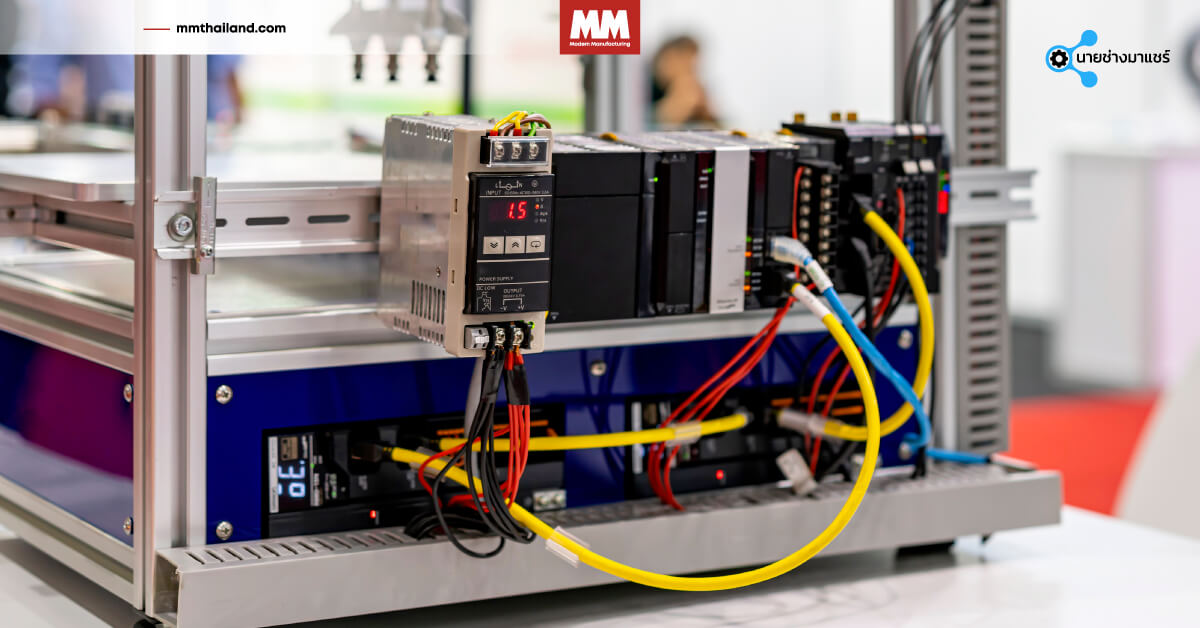

1.PLC (Programmable Logic Controller)

ระบบ PLC คือ “สมองกลควบคุมการทำงานของเครื่องจักร” เช่น มอเตอร์, ปั๊ม, วาล์ว, หรือ Conveyor

โดยทำงานตาม Program Logic (Ladder Diagram, Function Block, Structured Text) ที่วิศวกรเขียนไว้

โครงสร้างพื้นฐานของ PLC ประกอบด้วย:

- Input Module: รับสัญญาณจาก Sensor / Switch

- CPU / Processor: ประมวลผลตาม Logic Program

- Output Module: ส่งคำสั่งไปยัง Actuator เช่น มอเตอร์หรือโซลินอยด์วาล์ว

- Communication Module: ใช้เชื่อมต่อกับอุปกรณ์อื่น เช่น SCADA, HMI, หรือระบบเครือข่ายโรงงาน (Ethernet/IP, Modbus TCP, Profibus)

2.SCADA (Supervisory Control and Data Acquisition)

ระบบ SCADA คือ “ระบบ Monitor + Control” ที่ทำหน้าที่เป็น “ห้องควบคุมส่วนกลาง” ของโรงงาน

สามารถดูข้อมูลแบบ Real-time, เก็บ Data Log, แจ้งเตือน (Alarm) และควบคุมเครื่องจักรได้จากจอคอมพิวเตอร์

องค์ประกอบหลักของ SCADA:

- RTU/PLC – อุปกรณ์ควบคุมภาคสนาม

- Communication Network – สายสัญญาณ / Ethernet / Radio / Fiber

- SCADA Server – ประมวลผลและจัดเก็บข้อมูล

- HMI (Human Machine Interface) – หน้าจอสำหรับ Operator ใช้งาน

“ระบบ SCADA จะเชื่อมต่อ PLCจำนวนมากเข้าด้วยกันเพื่อให้ควบคุมและมอนิเตอร์ได้จากศูนย์กลาง” – นายช่างมาแชร์

เมื่อแฮกเกอร์บุกเข้ามา — ประเภทของ Cyber Attack ที่เกิดขึ้นในโรงงาน

ในยุคที่โรงงานอุตสาหกรรมกำลังเร่งสู่ระบบอัตโนมัติและการเชื่อมต่อแบบดิจิทัลมากขึ้น ความเสี่ยงด้าน Cyber Security ก็เพิ่มสูงตามไปด้วยอย่างหลีกเลี่ยงไม่ได้ โดยเฉพาะระบบควบคุมกระบวนการผลิตอย่าง SCADA, DCS, PLC และ OT Network ซึ่งเดิมออกแบบมาเพื่อความเสถียร

ไม่ใช่เพื่อรับมือการโจมตีไซเบอร์ เมื่อแฮกเกอร์เจาะระบบได้เพียงจุดเดียว ก็สามารถส่งผลต่อ ความปลอดภัย (Safety), ความต่อเนื่องการผลิต (Operational Continuity) และ ความเสียหายต่อเครื่องจักร (Asset Integrity) ในระดับที่รุนแรง

เพื่อให้วิศวกรและผู้บริหารโรงงานเข้าใจความเสี่ยงมากขึ้น ด้านล่างนี้คือ ประเภทการโจมตีไซเบอร์ที่มักเกิดขึ้นจริงในโรงงานอุตสาหกรรม พร้อมคำอธิบายเชิงเทคนิคและผลกระทบต่อกระบวนการผลิตโดยตรง

1. Ransomware Attack — เข้ารหัสระบบควบคุมจนโรงงานหยุดทั้งไลน์

การโจมตีแบบ Ransomware จะเจาะเข้าสู่ระบบ SCADA, PLC หรือ Server แล้วทำการเข้ารหัสไฟล์ที่จำเป็นต่อการควบคุมเครื่องจักร ทำให้ระบบไม่สามารถอ่าน/เขียนข้อมูลได้ กลายเป็น “โรงงานควบคุมไม่ได้” ในทันที จนกว่าจะจ่ายค่าไถ่หรือกู้คืนระบบได้สำเร็จ

ผลกระทบทางวิศวกรรม: ไลน์การผลิตหยุด, ระบบ HMI/SCADA ใช้งานไม่ได้, ต้องสลับไปควบคุม Manual (เสี่ยงต่อ Safety)

2. Unauthorized Remote Access — แฮกเกอร์สั่งเครื่องจักรจากระยะไกล

ผู้โจมตีใช้ช่องโหว่ของ Remote Desktop, VPN หรือบัญชีผู้ใช้ที่ตั้ง Password อ่อน เพื่อเข้ามาควบคุม PLC หรือ Engineering Workstation จากภายนอก ทำให้สามารถส่งคำสั่ง Start/Stop อุปกรณ์ได้โดยตรง

ผลกระทบทางวิศวกรรม: เครื่องจักรถูกสั่งเปิด–ปิดผิดลำดับ, อาจเกิด Overpressure, Overheating, Trip Line หรืออุบัติเหตุด้านความปลอดภัย

3. Data Tampering / Sensor Spoofing — ปลอมค่าจาก Sensor ทำให้ Operator เห็นข้อมูลผิด

แฮกเกอร์แก้ไขข้อมูลที่ไหลผ่าน Network หรือดัดแปลงค่า Sensor ให้ระบบแสดงค่าที่ผิด เช่น อุณหภูมิแสดงว่า “ไม่สูง” ทั้งที่จริงสูงจนใกล้จุดวิกฤต

ผลกระทบทางวิศวกรรม: Operator ตัดสินใจผิดพลาด, ระบบ Interlock ไม่ทำงานตามจริง, อาจเกิดไฟไหม้/ความเสียหายกับอุปกรณ์ความร้อนสูง

4. Denial of Service (DoS/DDoS) — ทำให้ระบบควบคุมล่มด้วยข้อมูลขยะ

การโจมตีลักษณะนี้จะส่งคำสั่งหรือ Packet จำนวนมากเข้าสู่ SCADA Server หรือ PLC Network จนระบบประมวลผลไม่ทัน และหยุดการตอบสนอง

ผลกระทบทางวิศวกรรม: SCADA ค้าง, PLC ไม่สื่อสารกัน, ระบบควบคุมแบบ Real-Time หยุดทำงาน ทำให้โรงงานต้องหยุดฉุกเฉินเพื่อความปลอดภัย

5. Firmware / Logic Injection — แอบใส่โปรแกรม PLC ปลอม

แฮกเกอร์เข้าถึง PLC หรือ Engineering Station แล้วอัปโหลด Logic ใหม่แบบแนบเนียน เช่น เปลี่ยนค่าตั้งเวลา ปรับลำดับการสั่งงาน หรือทำให้ปั๊มทำงานตลอดโดยไม่หยุด

ผลกระทบทางวิศวกรรม: กระบวนการผลิตผิดลำดับ, อุปกรณ์เสื่อมเร็วกว่าปกติ, เกิดความเสียหายที่ตรวจไม่พบทันทีเพราะไม่มี Alarm ชัดเจน

6. Supply Chain Attack — มัลแวร์มากับอุปกรณ์หรือซอฟต์แวร์ที่ซื้อมาใหม่

เป็นการแฝงโค้ดอันตรายไว้ในอุปกรณ์ OT เช่น Router, PLC Module หรือซอฟต์แวร์ SCADA ที่โรงงานติดตั้งใหม่ ทำให้ระบบมีช่องโหว่ตั้งแต่วันแรกที่ใช้งาน

ผลกระทบทางวิศวกรรม: ระบบถูกควบคุมหรือสอดแนมตั้งแต่เริ่มใช้, การโจมตีสามารถเกิดขึ้นภายหลังโดยไม่รู้สาเหตุ, เสี่ยงต่อการหยุดไลน์แบบไม่คาดคิด

กราฟสรุป

| ประเภทการโจมตี | ลักษณะการทำงาน | ผลกระทบในโรงงาน |

| Ransomware Attack | เข้ารหัสไฟล์ระบบ SCADA/PLC และเรียกค่าไถ่ | หยุดสายการผลิตทันที ต้องจ่ายค่าไถ่เพื่อปลดล็อก |

| Unauthorized Remote Access | เจาะช่องโหว่ Remote Desktop / VPN เพื่อสั่งเครื่องจักรจากระยะไกล | PLC ถูกสั่งให้เปิด/ปิดอุปกรณ์ผิดพลาด อาจเกิดอุบัติเหตุ |

| Data Tampering / Spoofing | ปลอมค่าข้อมูลจาก Sensor หรือ HMI | Operator เห็นค่าผิด เช่น อุณหภูมิไม่เกิน ทั้งที่จริงสูงเกิน |

| Denial of Service (DoS/DDoS) | ส่งคำสั่งหรือแพ็กเกจข้อมูลถี่จนระบบควบคุมล่ม | SCADA และ PLC สื่อสารไม่ได้ ควบคุมเครื่องจักรไม่ได้ |

| Firmware / Logic Injection | แทรกโค้ดหรือโปรแกรม PLC ใหม่โดยไม่รู้ตัว | กระบวนการผลิตเปลี่ยนโดยไม่ทราบสาเหตุ เช่น ปั๊มทำงานเกินเวลา |

| Supply Chain Attack | แฝงมัลแวร์ผ่านซอฟต์แวร์หรืออุปกรณ์ที่ซื้อมาติดตั้ง | ระบบถูกติดตั้งช่องโหว่ตั้งแต่เริ่มต้นใช้งาน |

ข้อดีและข้อเสียของระบบ SCADA / PLC ในยุคดิจิทัล

ข้อดี:

– ควบคุมกระบวนการได้แม่นยำแบบเรียลไทม์

– ลดต้นทุนแรงงานและความผิดพลาดของคน

– สามารถเชื่อมต่อข้อมูลกับระบบ ERP, MES, Cloud Analytics

– วิเคราะห์ประสิทธิภาพการผลิตได้ดียิ่งขึ้น

ข้อเสีย:

– หากเชื่อมต่อ Internet โดยไม่มี Firewall หรือ VLAN แยก จะเปิดช่องให้ถูกโจมตีได้โดยตรง

– ซอฟต์แวร์ SCADA/PLC รุ่นเก่ามักไม่มีระบบ Authentication ที่รัดกุม

– พนักงานขาดความรู้ด้าน Cyber Security ทำให้เป็นช่องทาง Social Engineering

– ระบบ Backup/Restore มักไม่ถูกทดสอบ ทำให้กู้คืนยากเมื่อโดนแฮก

แนวทางป้องกัน Cyber Attack ในโรงงาน (สำหรับฝ่ายวิศวกรรม)

โรงงานอุตสาหกรรมวันนี้ต้องปกป้องทั้งเครือข่าย IT และระบบควบคุม OT เช่น SCADA/PLC เพราะการถูกโจมตีเพียงจุดเดียวสามารถทำให้กระบวนการผลิตหยุด เครื่องจักรเสียหาย และเกิดความเสี่ยงด้านความปลอดภัยได้ การวางเกราะป้องกันเชิงระบบจึงเป็นสิ่งจำเป็น

โดยมาตรฐานและแนวทางที่โรงงานควรมี

- IEC 62443: มาตรฐานหลักด้าน Cybersecurity สำหรับระบบควบคุมอุตสาหกรรม (ICS/OT)

- NIST Cybersecurity Framework (CSF): แนวคิด Identify–Protect–Detect–Respond–Recover

- Network Segmentation (IT/OT Separation): แยกโซนควบคุม OT ออกจากเครือข่ายทั่วไป ลดการโจมตีข้ามโซน

- Access Control & Multi-Factor Authentication: จำกัดสิทธิ์ในการเข้าถึง SCADA/PLC

- Patch Management & Secure Update: อัปเดตระบบควบคุมและ PC ที่ต่อกับ OT อย่างสม่ำเสมอ

- Monitoring & Intrusion Detection (IDS/IPS for OT): ตรวจจับความผิดปกติในทราฟฟิกควบคุมแบบเรียลไทม์

- Backup & Disaster Recovery Plan: สำรองโปรแกรม PLC, สูตรผลิต, และ Configuration ทั้งระบบ

1. แยกเครือข่าย IT กับ OT ออกจากกัน (Network Segmentation)

วัตถุประสงค์เชิงวิศวกรรม: ลดระยะการแพร่กระจายของการโจมตี (blast radius) และจำกัดการเข้าถึงอุปกรณ์ควบคุมโดยไม่ได้รับอนุญาต

แนวปฏิบัติละเอียด

- ออกแบบโครงสร้างเครือข่ายเป็นโซน (zone) ตามมาตรฐานเช่น Purdue Model: Enterprise → DMZ → Plant DMZ → Cell/Workcell → Field Devices.

- ใช้ VLAN แยก traffic ชั้น Office, Engineering, Manufacturing, DMZ, และ Safety networks. แต่ละ VLAN ต้องมี Firewall/ACL กรอง traffic ข้ามกันแบบ explicit allow-only (deny-by-default).

- ติดตั้ง Firewall ระหว่างโซน: ระบุ service/port ที่อนุญาต เช่น ให้เฉพาะ Modbus TCP บนพอร์ตที่จำเป็น (และเฉพาะจาก IP ของ SCADA Server เท่านั้น)

- ใช้ Jump Server/Jump Host สำหรับการเข้าถึงอุปกรณ์ OT จากฝั่ง Enterprise — กำหนดให้มีการบันทึก session (session recording) และใช้ MFA บน Jump Host เท่านั้น

- หลีกเลี่ยง NAT แบบทำให้ทุกอย่างมองเห็นได้ข้าม VLAN — ใช้นโยบาย explicit routing + firewall filtering.

- เพิ่ม Network Access Control (NAC) เพื่อบังคับให้เฉพาะอุปกรณ์ที่ตรวจสอบสถานะ (patch level, antivirus) สามารถเข้าโซน Engineering/Production ได้

- ใช้ Physical separation ในจุดสำคัญหรือระบบ Safety-critical (air-gapped controllers) หากเป็นไปได้

ตัวอย่างนโยบาย Firewall (เชิงแนวคิด):

- Allow: SCADA_Server_IP → PLC_Subnet : TCP 502 (Modbus) [only], TTL/conn-limit set.

- Deny: Enterprise_User_Subnet → PLC_Subnet : all (default deny).

- Allow: Jump_Host → PLC_Subnet : SSH/RDP (logged only), after MFA.

ข้อควรระวัง: อย่าเปิดพอร์ต Remote Desktop/Administrative บน PLC/Field devices โดยตรงจากอินเทอร์เน็ตหรือ VLAN Office

2. จำกัดสิทธิ์การเข้าถึง (Access Control)

วัตถุประสงค์เชิงวิศวกรรม: ลดความเสี่ยงจากบัญชีที่ถูกขโมย/misused และบังคับนโยบาย least privilege ในการควบคุมกระบวนการ

แนวปฏิบัติละเอียด

- นำหลัก Role-Based Access Control (RBAC) มาใช้: แยก role ชัดเจนเช่น Operator (run-time), Maintenance (run + limited edit), Engineer (change logic), Admin (full). ระบุสิทธิ์ CRUD (Create/Read/Update/Delete) สำหรับแต่ละ role.

- ใช้ Account Types ที่แตกต่าง: Service Accounts (non-interactive, credential lifecycle managed), Human Accounts (linked to person), Shared Accounts ห้ามใช้ — ถ้าหลีกเลี่ยงไม่ได้ ต้องมีกระบวนการ rotation & audit.

- บังคับ MFA สำหรับทุกการเข้าถึง Engineering Workstations, SCADA/HMI, Jump Hosts — ถ้าเป็นไปได้ให้ใช้ hardware token หรือ certificate-based authentication (client TLS cert) แทน password เท่านั้น.

- ใช้ Privileged Access Management (PAM) สำหรับ session elevation, กับการบันทึก (session recording), credential vaulting, และ just-in-time access (อนุญาตสิทธิ์ชั่วคราวตามเวลาที่กำหนด).

- จัดทำบัญชีผู้ใช้แบบ time-bound สำหรับ contractor/third-party; ต้องทำ onboarding/offboarding อัตโนมัติ.

- เก็บ Audit Logs ของการเข้าถึงและเปลี่ยนแปลง logic/โปรแกรม PLC — forward logs ไปยัง SIEM/Log server ที่แยกจาก OT (หรือ plant DMZ) เพื่อวิเคราะห์.

ข้อควรระวัง: หลีกเลี่ยงการใช้ Local Admin accounts บนอุปกรณ์ OT — ถ้าจำเป็นต้องมี ให้เปลี่ยนรหัสผ่านตามนโยบาย (rotation), เก็บใน vault และบันทึกทุกการใช้

3. อัปเดต Firmware / Patch Software

วัตถุประสงค์เชิงวิศวกรรม: ปิดช่องโหว่ known-vulnerabilities ที่สามารถนำไปสู่ Remote Code Execution, Authentication Bypass หรือ DoS

แนวปฏิบัติละเอียด

- จัดกระบวนการ Patch Management แยก OT/IT: ทำ Risk-based patching — ประเมินผลกระทบก่อนติดตั้ง (compatibility, timing).

- สร้าง Test Bench หรือ Staging Environment ที่เป็น Replica ของ Production (PLC, HMI, SCADA) เพื่อทดสอบ patch/firmware ก่อน rollout จริง.

- กำหนด Patch Window (maintenance window) สำหรับแต่ละเครื่องจักรและทำ Change Control: release notes, rollback plan,และ recovery image.

- สำหรับ PLC/RTU ที่มี firmware signed: เฉพาะ firmware ที่ signed โดย vendor เท่านั้นที่จะอัปโหลด; หากอุปกรณ์ไม่รองรับ signed images ให้เพิ่มการตรวจสอบ checksum/signature ในกระบวนการ deployment.

- บันทึกเวอร์ชันและการเปลี่ยนแปลงของ logic/firmware ใน Configuration Management Database (CMDB).

- ใช้ central patch management และ vulnerability scanner เพื่อค้นหาอุปกรณ์ที่ยังรันเวอร์ชันเก่า (outdated) และจัด priority ตาม CVSS/impact.

ข้อควรระวัง: อัปเดต firmware ของ PLC/drive โดยไม่ทดสอบกับ control logic อาจทำให้ behavior ของ instruction changed — ต้องมี rollback และ verification test plan

4. ติดตั้งระบบตรวจจับการบุกรุก (IDS/IPS for Industrial Network)

วัตถุประสงค์เชิงวิศวกรรม: ตรวจจับพฤติกรรมผิดปกติหรือ protocol misuse ใน network ระดับ OT ก่อนที่จะลุกลาม

แนวปฏิบัติละเอียด

- ติดตั้ง IDS/IPS แบบเฉพาะทาง OT ที่มี protocol decoders สำหรับ Modbus, DNP3, IEC 60870-5-104, OPC UA, PROFINET ฯลฯ — เพื่อวิเคราะห์ payload และฟิลด์ของคำสั่ง (not just TCP/UDP).

- วาง IDS แบบ passive (tap/SPAN) ที่ตำแหน่งสำคัญ: upstream ของ PLC clusters, ระหว่าง SCADA server และ PLC subnets, และบน Plant DMZ. สำหรับ IPS ใช้เฉพาะกรณีที่มั่นใจไม่เกิด false positive ส่งผลต่อการผลิต.

- ใช้ signature-based rules ร่วมกับ anomaly detection (baseline traffic profiling) — anomaly detection ช่วยจับการใช้งานผิดปกติ เช่น timing ของ polling ที่เปลี่ยน, คำสั่ง write ที่ไม่เคยเกิดขึ้น, หรือ traffic spike.

- เชื่อมต่อ IDS/IPS กับ SIEM เพื่อทำ correlation และตั้ง escalation (alert → SOC/Plant Engineer). กำหนด playbook เมื่อ alert สำคัญเกิดขึ้น เช่น isolate segment, snapshot PLC, activate incident response.

- ทำ tuning ของ rules อย่างสม่ำเสมอ (reduce false positives) และทดสอบการ detect โดย simulation tests (inject known bad packets in test net).

ข้อควรระวัง: อย่าวาง IPS ที่ทำ block แบบ aggressive ใน network path ของ production หากยังไม่ผ่าน testing เพราะ false positive อาจหยุดการผลิต

5. อบรมบุคลากรให้รู้จักภัยไซเบอร์ (Awareness Training)

วัตถุประสงค์เชิงวิศวกรรม: ลด human-factor risk — เพราะช่องทางยอดนิยมที่แฮกเกอร์ใช้คือ social engineering และการตั้งค่าไม่ถูกต้องของพนักงาน

แนวปฏิบัติละเอียด

- แยกหลักสูตรตามกลุ่มเป้าหมาย:

- Operators: จับสัญญาณ HMI ผิดปกติ, การรายงาน alarm ไม่ปกติ, การรับ/ต่อสาย vendor.

- Maintenance/Engineers: ปฏิบัติการ Safe Remote Access, การอัปเดต PLC, การใช้ jump host, วิธี snapshot/backup logic ก่อนการแก้ไข.

- IT Staff: การ integrate log, SIEM, และการประสานงานกับ OT during incidents.

- ทำ Phishing Simulation อย่างสม่ำเสมอและให้คะแนน/feedback รายบุคคล — เมื่อพบคนเสี่ยงสูงให้ทำ training เพิ่มเติม.

- จัด tabletop exercises และ full-scale incident response drills ร่วมกับฝ่าย production, safety, และ management — ฝึก role-based response, communication protocol, และ failover procedures.

- จัดให้มี SOP แบบ step-by-step สำหรับการเข้าถึงตู้คอนโทรล/PLC (เช่น การขออนุญาต, การทำ log, และ point-in-time backup ก่อนแก้ไข).

- วาง Policy สำหรับการใช้ USB/external media (block หรือ allow only authorized devices with scanning) และให้ความรู้เรื่อง supply-chain risk เมื่อติดตั้งอุปกรณ์ใหม่

ข้อควรระวัง: การฝึกต้องสอดคล้องกับ shift schedule ของโรงงาน — หลีกเลี่ยงการ training ในช่วง peak production ซึ่งจะทำให้การมีส่วนร่วมต่ำ

6. ทำ Backup Program PLC และ Configuration SCADA ไว้อย่างน้อย 2 ชุด (Offline)

วัตถุประสงค์เชิงวิศวกรรม: ลดเวลาการหยุดทำงานจากการถูกเข้ารหัสหรือการเปลี่ยนแปลง logic โดยกู้คืนได้อย่างรวดเร็วและเชื่อถือได้

แนวปฏิบัติละเอียด

- เก็บ backup อย่างน้อย 2 ชุด: (1) Onsite backup ที่แยก network/segment และ (2) Offline/offsite backup ที่ air-gapped หรือเก็บใน immutable storage (read-only snapshots).

- Backup ควรครอบคลุม: PLC logic (ladder/FBD), firmware images, HMI screens, SCADA configurations, historian data snapshot (ช่วงเวลาสำคัญ), และ network device configs.

- อัตโนมัติ: ตั้ง schedule backup (ก่อน maintenance, daily/weekly ตามความเปลี่ยนแปลง) และตรวจสอบ integrity ด้วย checksum/cryptographic hash เพื่อยืนยันไฟล์ไม่ถูกแก้ไข

- Version control: เก็บ metadata ของแต่ละ backup (เวอร์ชัน, ใครเปลี่ยน, change ticket number, test result) ใน CMDB หรือ repository ที่มี access control

- ทดสอบการกู้คืน (restore drills) อย่างสม่ำเสมอบน testbed: ทำ full restore, partial restore และวัดเวลาการกู้คืน (RTO) กับข้อมูลสูญเสียที่ยอมรับได้ (RPO)

- เก็บ backup สุดท้ายสำหรับ PLC ก่อนการ deploy logic ใหม่ (pre-change snapshot) เพื่อให้ rollback ทันทีถ้าพบปัญหา

- เข้ารหัสดิสก์ backup และเก็บ key แยกจาก backup media เพื่อป้องกัน ransomware ที่เข้ารหัส backup ด้วย

ข้อควรระวัง: อย่าเชื่อเพียง backup scan result — ต้องทำ restore test จริง (tabletop ไม่พอ) เพื่อยืนยันความสมบูรณ์ของการกู้คืน

Checklist สรุปเชิงปฏิบัติ (สำหรับฝ่ายวิศวกรรม)

- มี Network Segmentation ตาม Purdue model + Jump Host + NAC

- Firewall rules แบบ allow-only สำหรับ OT protocols (พร้อม rate-limiting และ connection limits)

- RBAC + MFA + PAM + session recording ในการเข้าถึง Engineering systems

- Process สำหรับ Patch Management พร้อม Staging environment และ rollback plan

- IDS/IPS ที่รองรับ protocol-specific detection, เชื่อม SIEM และมี playbook สำหรับ alerts

- Training program แยก role-based + phishing simulation + incident drills

- Backup policy: onsite + offline immutable, checksum verification, restore tests (RTO/RPO defined)

- Logging & time sync (NTP) across OT devices เพื่อให้ traceability สมบูรณ์

ตัวชี้วัด (KPIs) ที่แนะนำวัดผลความปลอดภัย OT

- Mean Time to Detect (MTTD) สำหรับ incident OT

- Mean Time to Recover (MTTR) หลังจาก attack (เปรียบเทียบกับ RTO)

- % ของ devices ที่เป็นไปตาม patch baseline

- of successful backup restores (test) / quarter

- % of staff passed phishing simulation / training completion rate

- of unauthorized access attempts blocked by NAC/Firewall per month

บทสรุป: วิศวกรยุคใหม่ต้องเข้าใจ “Cyber Engineering”

ในอดีต วิศวกรอุตสาหกรรมอาจสนใจแค่เครื่องจักร หม้อแปลง และแรงดันไฟฟ้า

แต่ในวันนี้ “ข้อมูล” และ “ระบบควบคุม” คือหัวใจใหม่ของโรงงาน

“Cyber Security จึงไม่ใช่เรื่องของ IT อย่างเดียวอีกต่อไป

มันคือ “ส่วนหนึ่งของวิศวกรรมความปลอดภัย” (Engineering Safety) ที่ทุกฝ่ายต้องร่วมมือกัน” – นายช่างมาแชร์

เพราะการโจมตีเพียงครั้งเดียว — อาจหยุดสายการผลิตได้ทั้งโรงงาน และสร้างความเสียหายหลักร้อยล้านหรือมากกว่านั้นนะครับ